Ransomware Mitigation (ATS)

Activalo ya en todas tus politicas!

Tipos de Mitigación

Bitdefender cubre más casos de uso de mitigación de Ransomware que las soluciones de la competencia, ofreciendo a los usuarios y a partners de seguridad gestionada, las herramientas de administración en varios niveles para mantener a raya el Ransomware. La prevención y remedio exhaustivo se llevan a cabo en el nivel de administración de endpoint, red y consola de GravityZone, tanto si el ataque inicial fue exitoso como si no.

Mitigación Local

Para la mitigación de Ransomware local, los administradores pueden configurar la política de seguridad de Bitdefender para monitorizar el endpoint,

procesar y recuperar los archivos cifrados tan pronto como la tecnología adaptativa lo detecte y lo bloquee. Incluso si el Ransomware logra encriptar los archivos locales, la tecnología de mitigación salta inmediatamente para recuperar esos archivos,

ya sea de forma automática o bajo demanda donde el administrador controla el tiempo de recuperación de los archivos cifrados.

Mitigación Remota

Para la mitigación remota de Ransomware, el administrador de seguridad puede habilitar la tecnología para monitorizar la red compartida juntos con sus rutas a las que se puede acceder de forma remota, evitando que los archivos se cifren. En el punto final remoto (Endpoint Remoto), el usuario a través del agente confirma que Ransomware Mitigation interceptó el comportamiento del proceso malicioso y que este protegió los archivos.

Los administradores de Bitdefender pueden ejecutar rápidamente informes de auditoría y obtener más información sobre la dirección IP en donde se lanzó el ataque remoto y que el módulo de seguridad protegía correctamente el punto final.

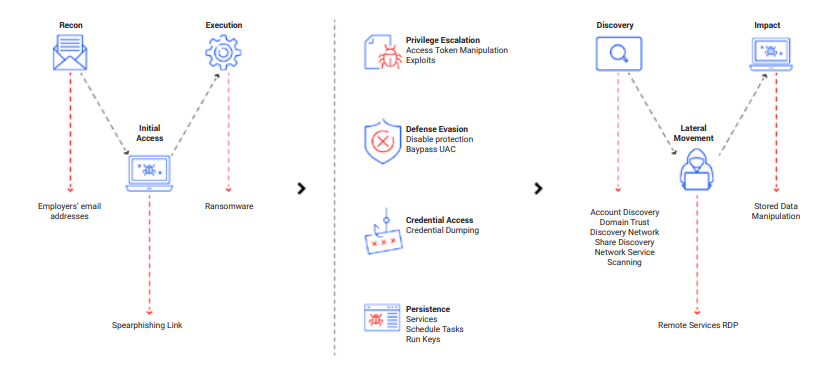

Mitigación con EDR

Si posee EDR en GravityZone, los equipos de seguridad tienen una visibilidad completa de la cadena de eliminación del ataque y los archivos afectados por el Ransomware.

Bitdefender EDR detecta e informa a los administradores de seguridad que el Ransomware pueden ser eliminado como proceso malicioso activo o bien

poner en cuarentena los archivos infectados. También pueden poner en lista negra permanentemente la dirección IP del atacante.

Es por ello por lo que recomendamos que los servidores tengan la gestión de incidentes activada (EDR).

Una de las preguntas mas frecuentes con nuestros Resellers de seguridad gestiona consiste en identificar que módulo se encuentra esta novedosa funcionalidad. Debido a que “Ransomware Mitigation” es una herramienta reactiva ante la detección de un comportamiento inusual de un proceso y/o trafico; por tanto será de mayor efectividad cuantos mas vectores y flancos de ataque se vigilen.

Ransomware Mitigation esta disponible desde el modulo inicial Business Security, pero obtiene su máxima eficacia con la activación del módulo Advanced Threat Security (ATS).

La mitigación integral del Ransomware requiere una vigilancia proactiva en múltiples frentes simultáneos, cada uno de los cuales

debe estar cubierto por la solución de seguridad.

- Protección preventiva: cree copias de seguridad a prueba de manipulaciones de los archivos de usuario que son inaccesibles para el Ransomware.

- Bloqueo y prevención: implemente defensas adaptativas que no dependan de técnicas de detección basadas en firmas.

- Monitorización y detección temprana: observe los procesos sospechosos y la actividad de la red, correlacione los indicadores de ataque.

- EDR y respuesta a incidentes: ninguna prevención es 100% efectiva todo el tiempo, por lo que EDR busca indicadores sospechosos

en el punto final y en el tráfico de la red para correlacionar con incidentes específicos para la respuesta. - Parches de vulnerabilidad: actualice las aplicaciones y los sistemas operativos vulnerables con la versión más reciente proporcionada por el proveedor

parcheado, aplicado automáticamente. - Gestión de configuración riesgos: identifique y cierre todas las fuentes de entrada de Ransomware disponibles

Identificar y corregir errores de configuración del sistema, muchos de los cuales se pueden remediar automáticamente. - Monitorización de riesgos del comportamiento del usuario: identifique y corrija los comportamientos del usuario que aumentan el riesgo para la organización, como

reutilización de contraseñas, caer en trampas de phishing, clics y descargas arriesgados e inicios de sesión en sitios web no cifrados. - Control de aplicaciones y dispositivos: supervise el uso y permita que solo se ejecuten las aplicaciones necesarias y solo las

dispositivos externos necesarios para acceder al sistema.

Vectores Protegidos para ataques de Ransomware

La mitigación de ransomware y todos sus efectos devastadores, requiere de la cobertura de todos los vectores de ataque comunes, simultaneos:

• Enlaces de correo electrónico de phishing o spam y archivos adjuntos maliciosos

• Descargas de archivos maliciosas, tanto iniciadas por el usuario como causadas por descargas no autorizadas

• Aplicaciones maliciosas o descargas de archivos ejecutables

• Ataques sin archivos (Fileless Attacks) en el espacio de la memoria iniciados desde el navegador sin tocar el disco

• Unidades de medios portátiles y recursos compartidos de archivos en red o remotos.

¿Cómo funciona Bitdefender Ransomware Mitigation?

Copias de seguridad a prueba de manipulaciones

Bitdefender crea copias de seguridad automáticas y actualizadas a prueba de manipulaciones de los archivos del usuario, sin utilizar instantáneas

que se ha demostrado repetidamente que el Ransomware puede eliminar fácilmente. Esta acción es de manos libres, sin que el usuario tenga nada que hacer. El Ransomware no puede acceder a los archivos de copia de seguridad protegidos y el usuario desconoce su presencia.

La mitigación de Ransomware identifica cada vez que un posible nuevo Ransomware intenta cifrar archivos y automáticamente

crea una copia de seguridad de los archivos específicos que se restaurarán después de que se bloquee el malware. Bitdefender bloquea todos los procesos

involucrado en el ataque y comenzar la remediación, al mismo tiempo que notifica al usuario.

Bloqueo y prevención

Defensa contra ataques sin archivos (Fileless) e hiperdetección

Cuando se activa, Bitdefender detecta y bloquea automáticamente los ataques sin archivos en la etapa previa a la ejecución, evitando

el cifrado de archivos y la preservación del acceso completo al sistema. HyperDetect puede detectar y bloquear ataques sin archivos antes de la ejecución

utilizando modelos de aprendizaje automático altamente ajustados para detectar malware nuevo/desconocido con alta precisión; simultáneamente da varios pasos para la eliminación del ataque mediante el análisis del comportamiento a nivel de código.

Anti-malware con aprendizaje automático

La seguridad de Bitdefender entrena y mejora de forma automática y continua sus capacidades de reconocimiento de malware utilizando una

de los repositorios de muestras más grandes de la industria, recopilados a partir de una amplia red de sensores globales. Como

el Ransomware continúa evolucionando, Bitdefender detecta con precisión nuevos patrones en pre-ejecución y en tiempo de ejecución.

Anti-Exploit avanzado

Los autores de Ransomware utilizan kits de explotación que aprovechan las vulnerabilidades de día cero o vulnerabilidades sin parches existentes para obtener un sistema.

Bitdefender se centra en técnicas de ataque para proteger los sistemas y evitar que el Ransomware se propague; las tecnologías avanzadas anti-exploit pueden identificar y terminar rápidamente los procesos maliciosos de forma automática.

Protección de red

Network Attack Defense utiliza heurística de comportamiento para analizar la actividad de la red del host en tiempo real y fortalecer los controles

contra las técnicas de explotación que pueden extraer información personal de su red. Utiliza el aprendizaje automático para bloquear

exploits que llegan a través de puntos de entrada a la red como BlueKeep. La protección de red también sirve para detener ataques de acceso inicial, acceso de credenciales, descubrimiento y movimiento lateral.

Monitoreo y detección temprana

Control avanzado de amenazas

GravityZone supervisa los procesos en ejecución en tiempo real (modificaciones de claves de registro, lectura / escritura de archivos, acción de cifrado) para

identificar procesos sospechosos o maliciosos para realizar su terminación automática o bien manual por parte de los equipos humanos de seguridad.

Respuesta a incidentes y EDR

No todos los ataques se pueden bloquear o prevenir, y algunas etapas de ataque se manifiestan lentamente con el tiempo. De ahí la importancia del EDR. Endpoint Detection and Response tendrá un

papel en la mitigación de Ransomware. GravityZone EDR correlaciona automáticamente múltiples indicadores de ataque y compromiso

(IOA / IOC) con actividad maliciosa observada en el sistema y en la red, lo que facilita un incidente rápido y preciso

respuesta que reduce el tiempo de permanencia del atacante y facilita la recuperación rápida de archivos del Ransomware.

Mitigación de riesgos del usuario y del sistema

Parches de vulnerabilidad

Los sistemas sin parches dejan a las organizaciones vulnerables a los ataques de Ransomware. El módulo de gestión de parches de GravityZone

ayuda a las organizaciones a mantener actualizados los sistemas operativos y las aplicaciones en toda la base de instalación de Windows

incluyendo estaciones de trabajo de escritorio / portátiles, servidores físicos y servidores virtuales.

Configuraciones incorrectas del sistema

Los sistemas configurados incorrectamente dejan las puertas abiertas a los ataques de Ransomware, incluida la configuración de seguridad del navegador,

configuración de red y credenciales, configuración de seguridad del sistema operativo como puertos abiertos, servicios no esenciales y

herramientas administrativas de secuencias de comandos (por ejemplo, PowerShell) habilitadas. Los escaneos sw GravityZone para casos de mala configuración del sistema pueden

resolver automáticamente muchas configuraciones de máquinas mal configuradas de forma remota mientras notifica al administrador que configure el resto a través de su auditoria y guía de solución.

Vulnerabilidades de la aplicación

Los autores de Ransomware pueden aprovechar las aplicaciones obsoletas con vulnerabilidades conocidas (CVE) para hacer un mal uso del programa

funcionalidad o para descargar contenido dañino de Internet. Las aplicaciones arriesgadas pueden actualizarse a una nueva /

versión más segura o se puede eliminar del sistema si el usuario no requiere la aplicación. GravityZone escanea

CVE y clasifica las vulnerabilidades de la aplicación por gravedad para que los administradores puedan tomar medidas rápidas.

Comportamientos riesgosos del usuario

Los usuarios agregan riesgo de infección por Ransomware cada vez que abren un correo electrónico, hacen clic en un enlace o descargan un archivo. GravityZone

Human Risk Analytics analiza dónde navegan los usuarios, qué archivos están abiertos, a qué ubicaciones de archivos acceden, cómo y dónde

inician sesión en sitios web peligrosos y supervisan la higiene y la reutilización de contraseñas para que se puedan corregir los comportamientos de riesgo.